Ti sei mai immaginato un hacker al lavoro?

Nei film e nelle serie tv di solito sono curvi sul computer, hanno un aspetto minaccioso, scrivono codice a velocità sovrumana.

Insomma un’immagine molto distante da una persona qualunque che fa una banale ricerca su Google.

E se ti dicessi che anche un hacker, durante la sua attività illegale, utilizza Google per fare delle ricerche?

Sembra incredibile ma è così: con la ricerca giusta, Google può diventare un’arma estremamente efficace.

Come?

Vediamolo insieme.

Google: risorsa o minaccia?

Partiamo da un dato di fatto.

Come tutti sappiamo, Google è un motore di ricerca che trova e cataloga milioni di informazioni al fine di restituire all’utente dei risultati sempre più pertinenti.

Pur essendo oggetto di costanti aggiornamenti, al momento Google non è in grado di discernere cosa sia “eticamente giusto” catalogare e cosa invece sia meglio tenere nascosto.

Stiamo chiaramente parlando di dati che non dovrebbero essere resi pubblici come ad esempio credenziali di accesso a siti e portali online.

Cosa sto cercando di dirti?

Con una ricerca leggermente più avanzata della media, un malintenzionato può mettere le mani su dati importanti sui quali non è stata impostata una protezione adeguata.

Come viene fatta quest’attività?

Spesso sono sufficienti gli operatori di ricerca avanzata di Google.

Cosa sono gli operatori di ricerca avanzata di Google?

Gli operatori di ricerca avanzata di Google sono dei comandi particolari che aumentano la profondità della ricerca “normale” che possiamo fare su Big G.

Sono caratterizzati da parole chiave specifiche standard che vanno abbinate a quelle inerenti al nostro intento di ricerca.

Facciamo qualche esempio.

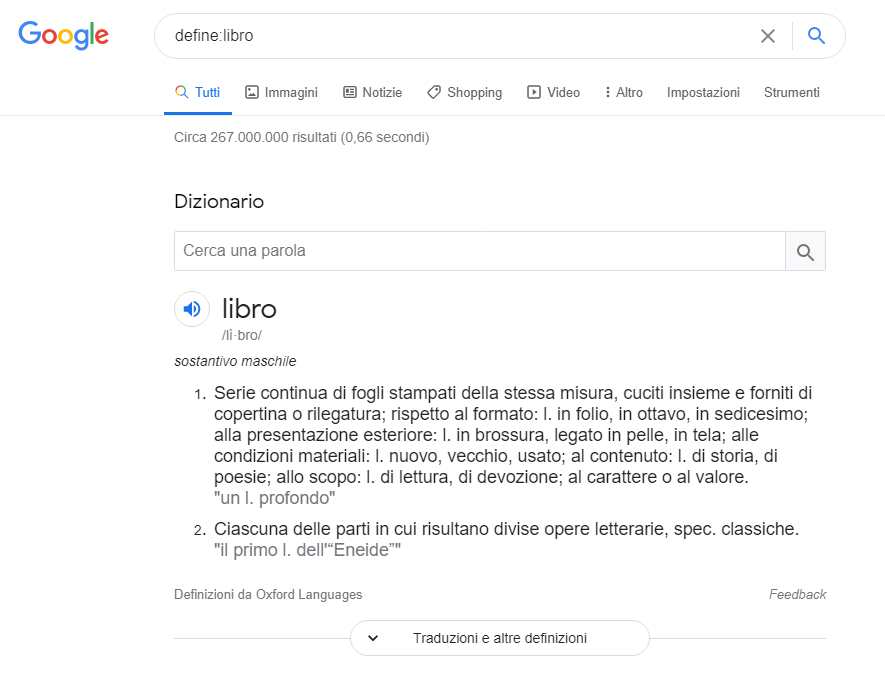

L’operatore define: unito ad una parola a nostra scelta, per esempio libro mostra, come primo risultato, il significato della parola prescelta all’interno di un piccolo box informativo.

Vediamo un altro esempio per addentrarci meglio nel discorso fatto sinora.

L’operatore site: seguito dal dominio di un sito, per esempio repubblica.it permette di restringere il campo di ricerca.

La pagina che ne seguirà infatti, mostrerà solo risultati provenienti dal sito repubblica.it.

L’operatore site: non si limita solo a questo.

Permette anche di aggiungere una parola chiave.

Per capirci, continuiamo con l’esempio precedente.

Se alla “stringa” site:repubblica.it aggiungiamo per esempio la keyword genova otteniamo solamente risultati provenienti dalle pagine di quel dominio che facciano riferimento al capoluogo ligure.

Inizi a comprendere la potenza degli operatori di ricerca avanzata di Google?

Facciamo uno step ulteriore per capire quali ricerche possano interessare maggiormente un hacker.

L’operatore filetype: filtra i risultati di ricerca in base all’estensione del file.

Permette inoltre, allo stesso modo dell’operatore site: di abbinare una specifica keyword a scelta.

Cosa significa tutto ciò?

Supponiamo che il cybercriminale voglia scovare dei file excel che siano stati caricati sul web in maniera imprudente e che contengano credenziali, intere o parziali che permettano di accedere liberamente a siti web, piattaforme, gestionali etc.

La sua ricerca potrà essere di questo genere:

filetype:xls username password

Sarà dunque proprio Google a fornire dati sensibili ad un hacker con pessime intenzioni qualora qualcuno abbia inavvertitamente caricato online i dati relativi ai propri sistemi informativi aziendali.

Per la cronaca, tramite gli operatori di Big G, è possibile arrivare a leggere file .log che forniscono dati di accesso a sistemi o architetture di rete ma anche e più semplicemente liste di indirizzi email.

Questo genere di ricerche, di per sé ammesse da Google, ma utilizzate con scopi criminali, prendono il nome di Google Dorks.

In generale l’attività complessiva che sfrutta Google per identificare vulnerabilità online si definisce Google Hacking.

Le Google Dorks originariamente più comuni hanno iniziato ad essere raccolte e diffuse sul web in maniera disordinata fino a quando nel 2000, Johnny Long, esperto di cybersecurity, ha deciso di raccogliere in maniera sistematica tutte le Google Dorks esistenti.

Il risultato del suo lavoro è il Google Hacking Database.

Che cos’è il Google Hacking Database (GHDB)?

Come detto, il Google Hacking Database è una raccolta di query di ricerca

in continuo e costante aggiornamento.

Tutti possono contribuire inserendo nuove “stringhe” in qualunque momento.

Al suo interno dunque sono presenti centinaia di Google Dorks che possono essere utilizzate all’interno del motore di ricerca più famoso al mondo.

Il Google Hacking Database è strutturato secondo delle macro-categorie tra le quali segnaliamo:

- file contenenti username

- server vulnerabili

- file vulnerabili

- messaggi di errore

- directories sensibili

L’intento della creazione e dell’aggiornamento costante del Google Hacking Database è quello di offrire un supporto a tutti coloro che si occupano di cybersecurity.

Sfruttando la raccolta di query di ricerca ad esempio all’interno di un Penetration Test, un consulente esperto può verificare lo stato di salute di un sistema informativo aziendale.

É altrettanto evidente che la disponibilità di un intero database liberamente consultabile può diventare un valido strumento per hacker professionisti alla ricerca di vulnerabilità online.

Sospetti che qualcuno abbia violato il tuo sito?

C’è qualcosa che non funziona più come prima?

Probabilmente sei già stato vittima di un attacco senza nemmeno saperlo.