Quando pensiamo a un attacco informatico, ci immaginiamo un genio del crimine… Continue Reading Cyber Security 2025: i trend che una PMI non può ignorare

Read More

Negli ultimi anni, l’Europa ha dovuto affrontare un numero crescente di attacchi… Continue Reading Direttiva NIS2: cosa cambia per la sicurezza informatica delle aziende?

Read More

Nell’era dell’Internet of Things (IoT), milioni di dispositivi connessi alla rete permettono… Continue Reading Come usare Shodan per la sicurezza informatica

Read More

La Direttiva NIS 2, acronimo di Network and Information Security Directive, è… Continue Reading Direttiva NIS 2: guida completa alla Sicurezza Informatica

Read More

Il 10 luglio 2023, la Commissione europea ha preso una significativa decisione… Continue Reading Data Privacy Framework (DPF): approvato l’accordo sul trasferimento dati UE-USA

Read More

Farà i compiti al posto degli studenti. Toglierà il lavoro ai copywriter.… Continue Reading Che cos’è e come funziona ChatGPT?

Read More

Dati alla mano, WordPress è uno dei CMS (Content management system) più… Continue Reading Come rendere sicuro un sito WordPress

Read More

Hai mai avuto la sensazione che il tuo comportamento online venga tracciato… Continue Reading Trackography: ecco i siti che ti tracciano online

Read More

Gmg Net parteciperà al prossimo Festival del Fundraising, che si terrà a… Continue Reading Gmg Net al Festival del Fundraising 2022

Read More

OSINT è l'acronimo di Open Source Intelligence, ovvero l'intelligence basata sull'utilizzo di… Continue Reading OSINT (Open Source Intelligence): cos’è e come funziona?

Read More

Le minacce alla sicurezza informatica aziendale sono in costante aumento. Non esistono… Continue Reading Sicurezza informatica in azienda: 5 azioni da fare subito

Read More

La cybersecurity per le aziende non è più un tema di cui… Continue Reading Perché anche le piccole aziende devono preoccuparsi della cybersecurity?

Read More

Una settimana fa il mondo di Internet è stato sconvolto da Log4Shell,… Continue Reading Perché Log4Shell continua a preoccupare gli esperti?

Read More

Sei preoccupato per la sicurezza del tuo sistema informatico? Stai valutando alcuni… Continue Reading Cos’è e cosa si può fare con Kali Linux?

Read More

Nella notte tra il 31 luglio e il 1 di agosto 2021… Continue Reading Attacco hacker alla Regione Lazio: cosa è successo?

Read More

Spie nel telefono o avatar digitali? I telefoni ci ascoltano tramite gli… Continue Reading I nostri telefoni ci ascoltano?

Read More

Se ti dicessi che esiste un motore di ricerca, chiamato Shodan, dove… Continue Reading Shodan: il motore di ricerca più spaventoso della rete

Read More

Google: risorsa o minaccia? Cosa sono gli operatori di ricerca avanzata di… Continue Reading Google Hacking: “cercare” come un hacker è molto più semplice di quello che credi

Read More

Che cos’è OWASP? Quali sono i principi di OWASP? Classificazione delle minacce… Continue Reading OWASP: che cos’è e perchè tutti gli sviluppatori dovrebbero conoscerlo?

Read More

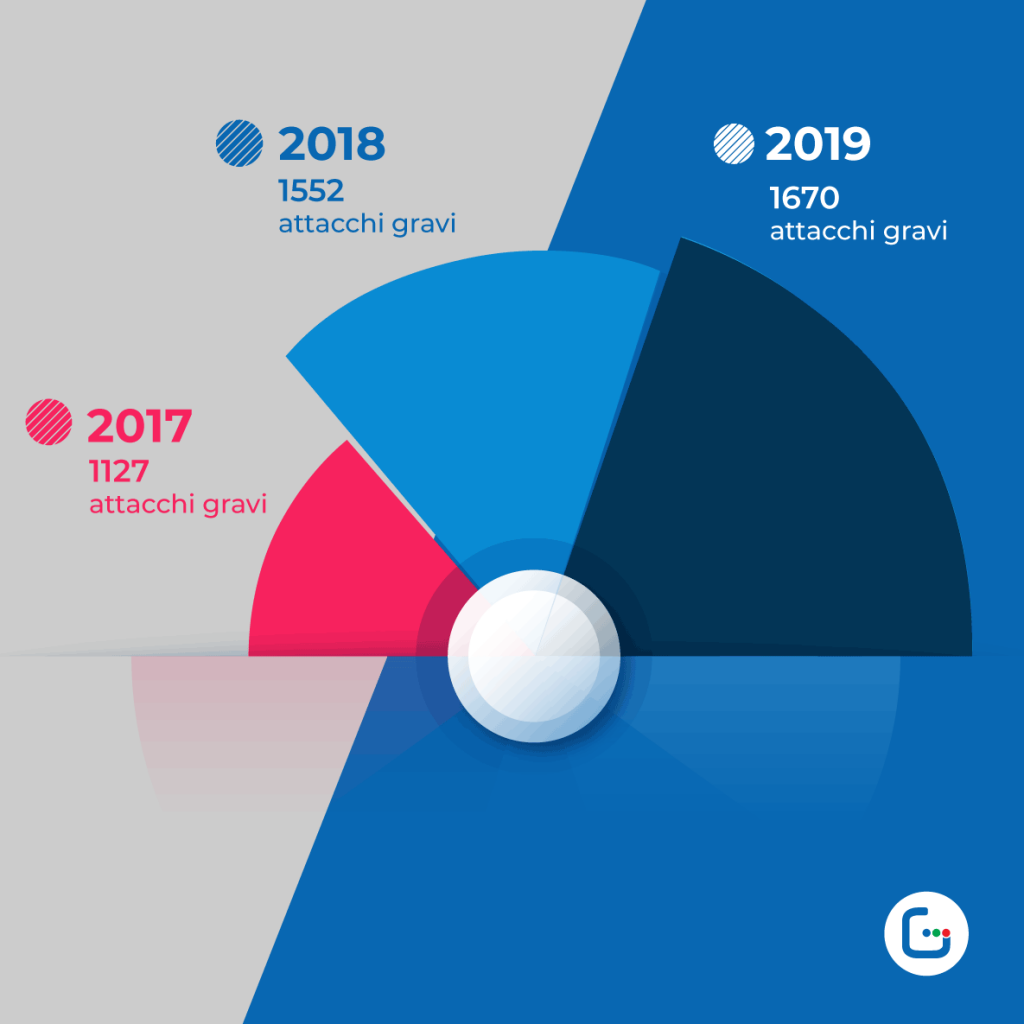

Che cos’è la sicurezza informatica? Cosa significa attacco grave? Quali sono gli… Continue Reading Sicurezza informatica in azienda: il rapporto Clusit 2020 lancia l’allarme

Read More

La regola del “nessun sistema è sicuro al 100%” si può… Continue Reading Come verificare la sicurezza di un sito internet

Read More